Guacamaya, grupo de hackers activistas, logró vulnerar la seguridad de los servidores de la Secretaría de la Defensa Nacional (SEDENA) que hackeó 6 Terabytes de información.

El periodista y columnista de EL UNIVERSAL, Carlos Loret de Mola, difundió parte de la información que fue hackeada al Ejército Mexicano, relacionada con el estado de salud del presidente Andrés Manuel López Obrador (AMLO), la fallida detención de Ovidio Guzmán o “Culiacanazo”, entre otros asuntos.

Acá te compartimos algunos datos clave para entender qué ocurrió con esta violación a la ciber seguridad de la SEDENA.

¿Qué información hackearon?

Se sabe que la información abarca de 2016 al 3 de septiembre de este año.

Entre la información que Latinus ha difundido hasta ahora se encuentra lo relacionado con el estado de salud de López Obrador, quién tuvo que ser trasladado de emergencia en una ambulancia para ser atendido en el Hospital Central Militar.

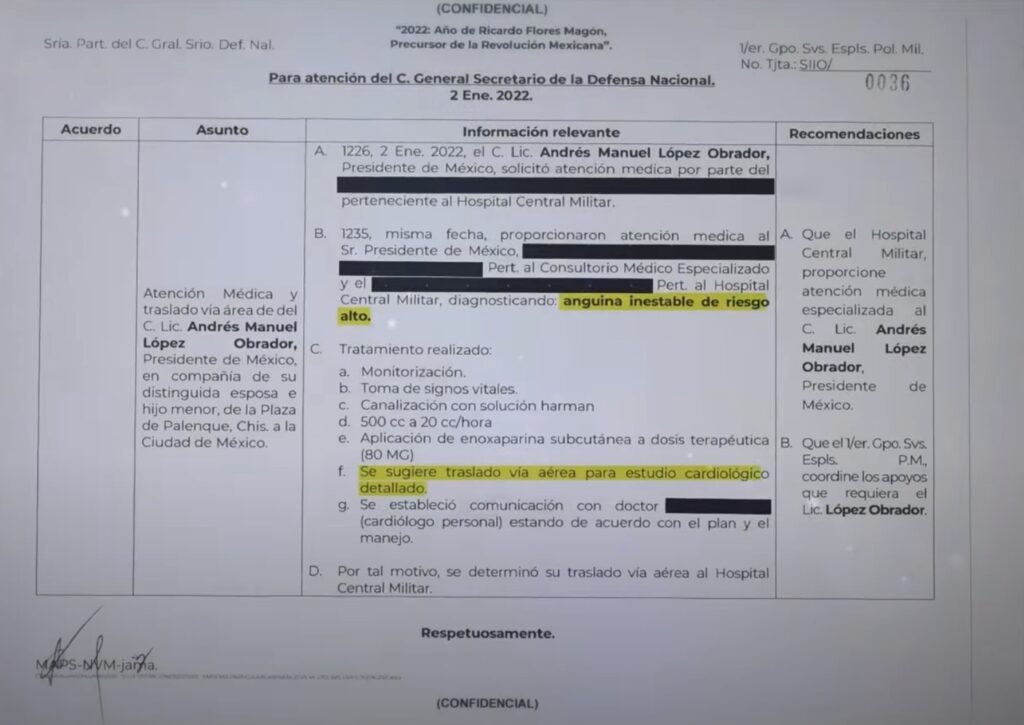

Un documento confidencial dirigido al general Luis Cresencio Sandoval, titular de la SEDENA, en el que se refiere lo siguiente sobre la “Atención Médica Especializada proporcionada al C. Lic. Andrés Manuel López Obrador”.

En dicha tarjeta se informa que el 2 de enero a las 18:15 horas, el Presidente fue trasladado abordo del Helicóptero Black Hawk, después de haber sido diagnosticado con angina inestable de riesgo alto.

Algunas otras tarjetas difundidas sobre la salud de AMLO refieren que padece gota e hipotiroidismo, diagnósticos anteriores, realizados en 2021.

Hacktivistas Guacamaya, ¿quiénes son?

Guacamaya es un grupo de hacktivistas. A diferencia de los hackers convencionales que suelen tener algún objetivo económico, como pedir dinero a cambio de no divulgar cierta información, este colectivo tiene motivaciones políticas o sociales.

Se identifican con las causas ambientalistas; incluso su lema es “No somos defensores de la vida, somos la vida”. Están en contra del “imperialismo norteamericano” en los Estados que forman parte de Abya Yala (América Latina).

Hay que señalar que el Ejército Mexicano no es la única institución armada que ha sido víctima de este hackeo. El 19 de septiembre, se difundieron 400 mil correos electrónicos del Estado Mayor Conjunto de las Fuerzas Armadas de Chile (EMCO). Esto provocó la ministra de Defensa de Chile, Maya Fernández, suspendiera su agenda. Además, tras el escándalo renunció el jefe del Estado Mayor chileno, Guillermo Paiva.

A propósito de la divulgación de datos hackeados a la SEDENA y Fuerzas Armadas de otros países, refieren lo siguiente en un manifiesto:

Entregamos esto a los pueblos de Abya Yala para remover la digna rabia, para que las que no hayan visto, vean; para pensar y repensarnos en resistencias, para repensarnos la liberación de los pueblos y de la Madre Tierra.

Filtramos sistemas militares y policiales de México, Perú, Salvador, Chile, Colombia y entregamos esto a quienes legítimamente hagan lo que puedan con estas informaciones.

Guacamaya invita a los pueblos de Abya Yala a que hackeen y filtren estos sistemas de represión, domino y esclavización que nos domina, y que sean los pueblos los que decidan buscar la manera de liberarnos del terrorismo de los estados.

¿Cuánta información fue hackeada?

Un terabyte equivales a 1024 gigas. Es decir, si fueron hackeados 6 TB del servidor del Ejército, esto implica 6144 GB.

Una cuenta de Twitter señala que ese volumen de datos equivale a “36 millones de documentos PDF, 1.5 millones de fotos o 3 mil horas de video”.

¿Cómo fue el hackeo a SEDENA?

Aún no están claras las causas. Especialistas han referido que se trató de un problema de seguridad en los servidores de Microsoft Exchange.

“Según expertos de seguridad, el robo fue exitoso porque no se instaló el parche de seguridad liberado en abril para la vulnerabilidad en servidores de Microsoft Exchange”, compartió Javier Matuk.

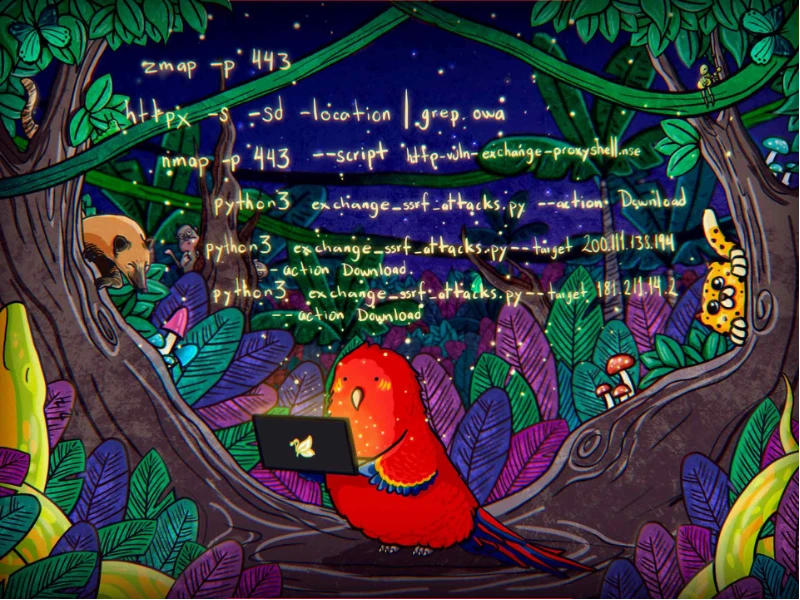

Oscar Sandoval, especialista en ciberseguridad, explicó en un artículo publicado en su perfil de LinkedIn lo ocurrido con el ataque a las Fuerzas Armadas chilenas, donde refiere que, en efecto, la vulnerabilidad se encontró en Microsoft Exchange Server.

El 2 de marzo de 2021, Microsoft publicó un aviso para discutir la detección de múltiples exploits de día cero utilizados para comprometer algunas versiones de Microsoft Exchange Server, Microsoft Exchange Server es una plataforma de correo, calendario y colaboración diseñada por Microsoft. El ataque conocido como ProxyShell permite acceder a las direcciones de correo electrónico corporativas e instalar software externo para mantener la persistencia en el entorno de la víctima.

Según la imagen publicada en el sitio web hacktivista.org, el grupo Guacamaya publicó las sentencias que utilizó para robar los correos electrónicos desde la red EMCO. Estas sentencias hacen referencia a la vulnerabilidad ProxyShell descrita.

El especialista explica dos escenarios posibles respecto al ataque que sufrió el Estado Mayor Conjunto de las Fuerzas Armadas de Chile. Y concluye que:

“La defensa de una red computacional contra grupos APT o hacktivistas como el grupo guacamaya, sigue siendo un reto difícil que requiere, entre otras cosas, tecnologías y enfoques avanzados para frustrar los objetivos del adversario. Incluso si los sistemas cuentan con los parches recomendados, un adversario puede utilizar un exploit de día cero o un ataque de ingeniería social para conseguir entrar en la red computacional de una víctima.

“Una vez dentro, los adversarios utilizan mecanismos legítimos, ocultando sus actividades en el tráfico normal de la red, de manera de no ser detectados y de esta manera lograr sus objetivos”.

Hay que aclarar que el análisis de Sandoval se refiere al ataque ocurrido en Chile y no a lo ocurrido con la SEDENA. Puedes leer su texto completo al dar clic en este enlace.